「情報セキュリティマネジメントって何をすればいいの?」

「情報セキュリティマネジメントを実施する手順は?」

情報セキュリティマネジメントとは、機密情報を守るために組織全体で体系的な管理・運用をすることです。ITを利活用する組織ならいつ攻撃の対象となってもおかしくないため、組織的なセキュリティ対策が欠かせません。

本記事では、以下の内容を詳しく解説します。

- 情報セキュリティマネジメントの概要

- 組織的に対応する必要性

- 情報セキュリティマネジメントを実施するためのポイント

本記事を読むことで、情報セキュリティマネジメントの重要性や、実施のための具体的な手順が分かります。適切な対策をして被害に遭うリスクを減らしたいと考えている方は、ぜひご一読ください。

適切なセキュリティ対策でリスクを減らしたい方、必見!

いま必要なセキュリティ対策は?何から手を付ければいいの?

情報セキュリティマネジメントを行う上で、脅威のトレンドを知り必要な対策を理解することは非常に重要です。情報セキュリティ対策の基本を知りたい方は、こちらの資料をご覧ください。

情報セキュリティマネジメントとは

情報セキュリティマネジメントとは、組織が保持している情報をさまざまな脅威から守るために、組織的な安全性の確保と体系的な管理・運用をすることです。部門ごと、システムごとに個別に対応するのではなく、組織全体で行うのがポイントです。組織全体で統一された基準をもとにセキュリティ対策を実施することで対策漏れを防ぎ、情報漏えいなどのリスクを抑えます。

なお情報セキュリティを管理するための仕組みを、ISMS(情報セキュリティマネジメントシステム)といいます。ISMSの具体的な取り組み例は、以下の通りです。

- 対策の方針や手順を示したセキュリティポリシーの策定

- 組織内ルールなどを記載したマニュアルの整備

- セキュリティ意識の向上を目的とした従業員教育

- 運用体制の見直し・改善を図るPDCAサイクル

また、ISMSでは、機密性・完全性・可用性の3つのバランスを維持することが重要です。

| 機密性 | アクセス権限がない個人に対し、情報の開示や使用を禁止すること |

|---|---|

| 完全性 | 情報が改ざんされておらず、正確かつ最新の状態で管理されていること |

| 可用性 | アクセス権限のある個人が、必要時に情報を閲覧・使用できること |

例えば機密性を高めるためにアクセスの手続きを複雑化すると、手間が増えて可用性が低下します。このように、どれか一つの要素に偏ると別の要素が疎かになって運用しにくくなるため、3つの要素の均衡を保つことが大切です。

情報セキュリティマネジメントの必要性

情報セキュリティマネジメントは、日々変化する攻撃手法や脅威に対し、対策を継続的に実施するために必要です。組織が持つ情報を狙って攻撃者は新たな手口を生み出しているため、組織全体で対応しないと被害にあうリスクが高まります。

また、攻撃手法のトレンドにも毎年変動があります。IPAが発表した「情報セキュリティ10大脅威 2024」によると、2023年に組織を狙った情報セキュリティ脅威のうち、特に社会的に影響が大きかったと考えられるものは以下の通りです。

| 順位 | 「組織」向け脅威 | 初選出年 | 10大脅威での取り扱い (2016年以降) |

|---|---|---|---|

| 1 | ランサムウェアによる被害 | 2016年 | 9年連続9回目 |

| 2 | サプライチェーンの弱点を悪用した攻撃 | 2019年 | 6年連続6回目 |

| 3 | 内部不正による情報漏えい等の被害 | 2016年 | 9年連続9回目 |

| 4 | 標的型攻撃による機密情報の窃取 | 2016年 | 9年連続9回目 |

| 5 | 修正プログラムの公開前を狙う攻撃(ゼロデイ攻撃) | 2022年 | 3年連続3回目 |

| 6 | 不注意による情報漏えい等の被害 | 2016年 | 6年連続7回目 |

| 7 | 脆弱性対策情報の公開に伴う悪用増加 | 2016年 | 4年連続7回目 |

| 8 | ビジネスメール詐欺による金銭被害 | 2018年 | 7年連続7回目 |

| 9 | テレワーク等のニューノーマルな働き方を狙った攻撃 | 2021年 | 4年連続4回目 |

| 10 | 犯罪のビジネス化(アンダーグラウンドサービス) | 2017年 | 2年連続4回目 |

前年と比べると、すべての脅威が2年連続で選抜された結果となりました。各脅威に対して対策が進んでいるにもかかわらず、変わらず選抜されているということは、それだけ「新しい攻撃の手口が生み出されている」と捉えることができます。

検討した時点で必要な情報セキュリティ対策を実施して安心するのではなく、将来にわたり常に適切な対策を実施し続けることが求められます。そのために、情報セキュリティマネジメントの実施が必要不可欠です。

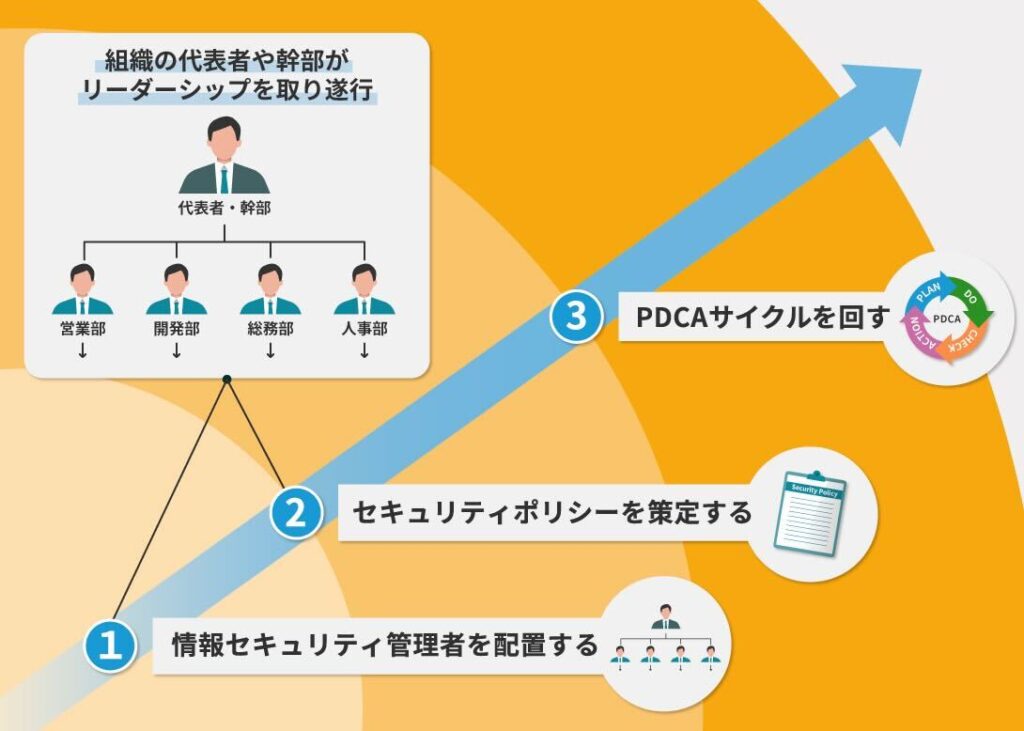

情報セキュリティマネジメントを実施するための3つのポイント

情報セキュリティマネジメントを実施する際には、以下の3つのポイントを押さえておきましょう。

情報セキュリティマネジメントは、組織の代表者によって施行するものです。組織に適した内容にするためにも、1.2.は代表者や幹部がリーダーシップを取り、遂行していくことが理想です。

以下、具体的な実施方法を解説します。

1. 情報セキュリティ管理者を配置する

情報セキュリティマネジメントを推進するために、部門ごとにセキュリティ対策を牽引する情報セキュリティ管理者を配置しましょう。情報セキュリティ管理者とは、情報セキュリティマネジメントを理解し、現場にルールや運用方法を広める役割を担う人物です。具体的には、以下のような役割を担います。

| 役割 | 説明 |

|---|---|

| ルール作成 | セキュリティ事故を防止するためのルールを作成する |

| 状況把握と改善 | セキュリティ対策の実施状況を把握し、課題を見つけて改善を図る |

| 情報収集 | セキュリティ事故、対策例などの情報を入手する |

| 情報管理 | 機密情報を適切に管理する |

| 従業員教育 | 情報セキュリティの重要性について部門のメンバーを教育する |

| インシデント対応 | 情報セキュリティに関する問題が発生した際に適切に対応する |

その他、業務委託を行う場合は、委託先が実施しているセキュリティ対策を把握して指導する必要もあります。

部門の人や取り扱う情報を適切に管理することで、セキュリティ事故が発生するリスクを低減できます。なお情報セキュリティ管理者は、組織の規模や形態によって部門長が兼任したり、複数人が担当したりするケースもあります。

2. セキュリティポリシーを策定する

情報資産を保護するためには、セキュリティポリシーを定めてセキュリティ対策の実効性を高める必要があります。セキュリティポリシーとは、対策を実施するための基本方針や対応基準、実施手順などをまとめた文書です。

| 基本方針 | 情報セキュリティへの考え方や情報の扱い方などをまとめ、組織のセキュリティ方針を宣言する |

|---|---|

| 対応基準 | 起こりうるリスクへの対応をどのように行うのか、という基準を定める |

| 実施手順 | セキュリティ対策の具体的な手順を定める |

セキュリティポリシーを策定して従業員に内容を共有すれば、組織全体のセキュリティ意識を向上させられます。またホームページに記載して一般に公開することで、ユーザーや取引先からの信頼獲得にもつなげられます。

策定に役立つ情報セキュリティ対策ガイドライン

セキュリティポリシーの策定には、政府や非営利法人が一般に公開している情報セキュリティのガイドラインが役に立ちます。

参考になるガイドラインは以下の通りです。

| ガイドライン | 提供団体 |

|---|---|

| サイバーセキュリティ経営ガイドライン | 経済産業省 |

| 中小企業の情報セキュリティ対策ガイドライン | IPA(独立行政法人情報処理推進機構) |

| 電気通信事業における個人情報保護に関するガイドライン | 総務省 |

| テレワークセキュリティガイドライン | 総務省 |

| クラウドサービス提供における情報セキュリティ対策ガイドライン | 総務省 |

| スマートフォン&タブレットの業務利用に関するセキュリティガイドライン | JSSEC(一般社団法人日本スマートフォンセキュリティ協会) |

組織によって保有している情報資産や運用体制が異なるため、組織の状況に合わせたセキュリティポリシーにすることが大切です。ガイドラインの内容を参考にしつつ、組織的な運用を継続しやすいような組織独自のセキュリティポリシーを作成しましょう。

3. PDCAサイクルを回す

セキュリティポリシーが策定できたらPDCAサイクルを回して課題を見つけ、改善していくことも重要です。PDCAサイクルとは、Plan・Do・Check・Actの4段階のプロセスを循環させ、マネジメントの品質を高める手法を指します。

| 計画(Plan) | 組織が抱える情報資産を整理し、課題を洗い出して目標を設定する |

|---|---|

| 運用(Do) | 計画したことを実行に移し、目的を達成できるか、別の方法がないかを検証する |

| 評価(Check) | 計画通りに運用できたか評価し、うまくいかなかった部分の原因を探る |

| 改善(Act) | 評価した内容をもとに、セキュリティポリシーを見直して改善を図る |

セキュリティポリシーを策定しても、最初は想定通りに物事が進まないことが大半です。PDCAサイクルを繰り返し実施し、目標を達成できるように改善を重ねていきましょう。

また、情報セキュリティの一部であるサイバーセキュリティに関しては、「サイバーセキュリティとは|有効な5つの対策をわかりやすく解説」で強化策をまとめています。ぜひ併せてご一読ください。

セキュリティインシデント発生時の対応体制を強化するCSIRT

PDCAサイクルを効果的に回し、情報セキュリティマネジメントを実効性のあるものにするためには、セキュリティインシデント発生時の迅速かつ適切な対応体制が不可欠です。その中核となる専門組織がCSIRTです。CSIRTは、インシデント対応に加え、平常時の脅威監視や再発防止策の検討を通じて、継続的な改善を強力に推進します。詳しくは、「CSIRTとは|役割や具体的な構築方法をわかりやすく解説」で解説していますので、ぜひご参考ください。

情報セキュリティ管理者が行うべきこと

情報セキュリティ管理者が行うべきことを、以下の2つのケースに分けて紹介します。

- 内部不正への対応

- 外部の攻撃への対応

情報セキュリティマネジメントを実施するには、情報セキュリティ管理者が内部・外部のリスクを理解し、対策を実行することが大切です。

1. 内部不正への対応

内部不正とは、従業員などの内部関係者が顧客や組織の機密情報を盗んだり、流出させたりすることです。内部関係者は組織が保管する情報へのアクセス権限を持つことが多いため、比較的簡単に情報を盗み出せてしまいます。また退職者が削除されていないIDを悪用し、顧客情報を流出させた事件も起こっています。

内部不正を防ぐための情報セキュリティ管理者の役割は、セキュリティ対策の実施方法を具体化して組織内に周知することです。不正の重大さを理解していないケースもあるため、不正をしたらどのような影響があるのかをしっかり教育する必要があります。またアクセスログなどで不正の実行者が分かると周知しておけば、抑止力となるでしょう。

2. 外部の攻撃への対応

外部からの攻撃には、第三者による不正ログインや特定の組織を狙った標的型攻撃などがあります。不正ログインは情報が流出したり、顧客情報を不正利用されたりするリスクがある攻撃です。標的型攻撃ではウイルスが添付された電子メールを開封、あるいはURLをクリックすることでパソコンが感染し、不正なプログラムが作動する危険があります。

不正ログインを防止するには、パスワードの取り扱いに関する組織内のルールが守られるよう、現場で徹底させることが大切です。また標的型攻撃を防ぐためには、不審なメールに対する警戒心を持てるようメンバーに指導したり、パソコンへのセキュリティ対策がルール通りに行われているかどうかを確認しましょう。

情報セキュリティマネジメントの継続的な実施を支える脆弱性診断ツール

外部からの攻撃への対策には、日常的な脆弱性チェックを効率的に行える環境の整備が重要です。Webアプリケーションやネットワークなどに存在する脆弱性は、脆弱性診断ツールを利用することで自社で定期的に検出することが可能です。長期的で持続可能なセキュリティ管理体制を構築するためのツール選定ポイントについては、「脆弱性診断ツール(サービス)|有料・無料の違いとコスト削減・効果を両立する選定基準」で解説していますので、ぜひご参考ください。

まとめ|組織を守るために情報セキュリティマネジメントを実施しよう

組織の持つ情報資産をさまざまな脅威から守るには、組織全体で管理・運用する情報セキュリティマネジメントが重要です。組織全体でセキュリティ対策することで、対策漏れを防いで被害に遭うリスクを抑えられます。

情報セキュリティマネジメントを実施するには、以下の3つのポイントを押さえる必要があります。

- 情報セキュリティ管理者を配置する

- セキュリティポリシーを策定する

- PDCAサイクルを回す

情報セキュリティ管理者を中心としてセキュリティ体制を整え、策定したセキュリティポリシーをPDCAサイクルを回すことで改善していきましょう。何度も調整を繰り返すことで、組織の状況に合った情報セキュリティマネジメントを実施できます。